ゼロベースから60秒で InSpec セキュリティ監査を実行する

## InSpec インストール(推定15秒)

mac:

```

brew install chef/chef/inspec

```

curl使えるOS:

```

curl https://omnitruck.chef.io/install.sh | sudo bash -s -- -P inspec

```

Windows Powershell:

```

. { iwr -useb https://omnitruck.chef.io/install.ps1 } | iex; install -project inspec

```

OR

Windows用インストーラをダウンロード:https://www.chef.io/downloads/tools/inspec

## InSpec実行(推定30秒)

```

$ inspec -v

5.21.29

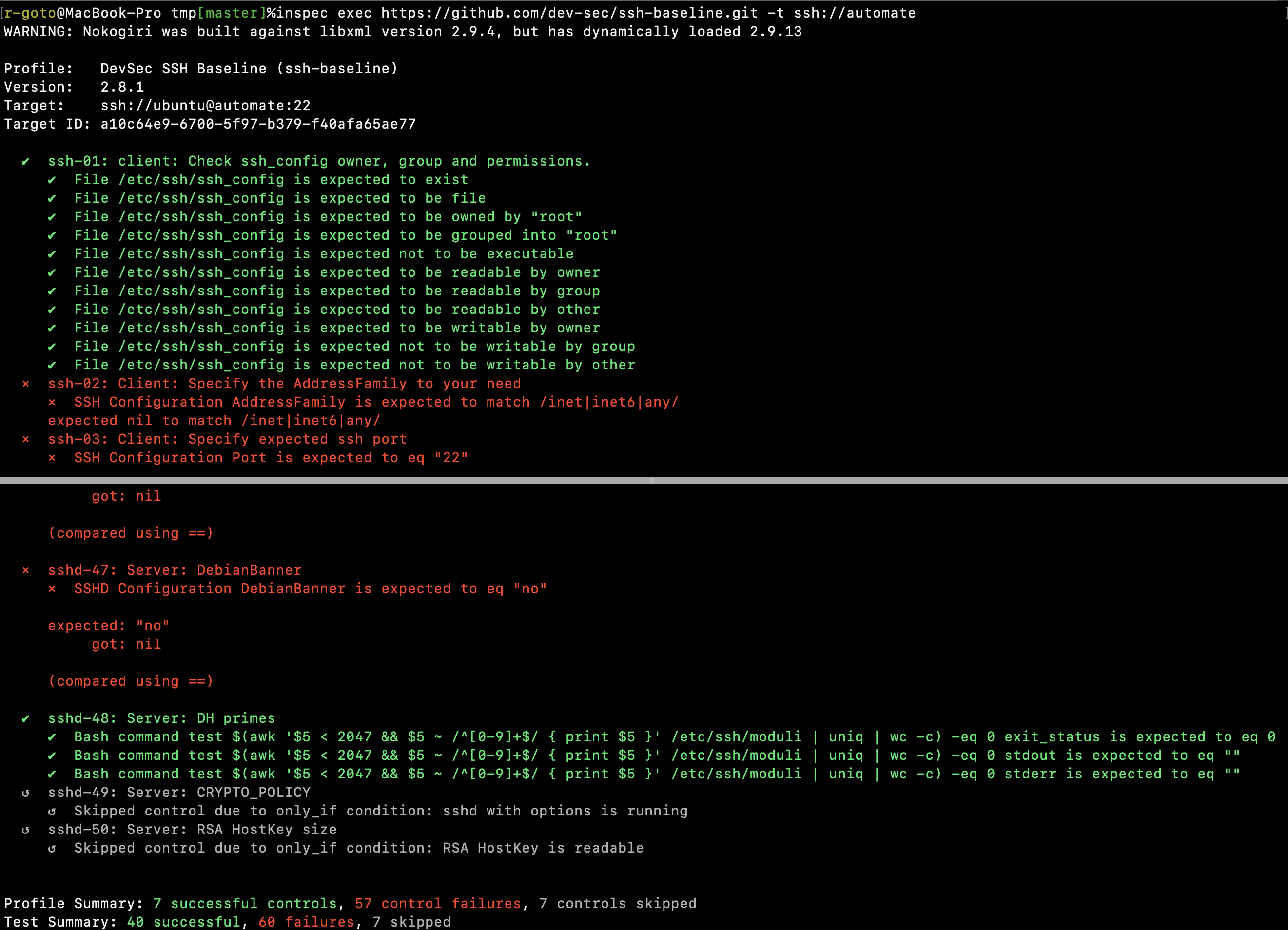

$ inspec exec https://github.com/dev-sec/ssh-baseline.git -t ssh://automate

(※`git clone`ができる環境で実行し、[automate]の箇所をsshできるターゲットノードに変更)

```

## InSpec実行結果確認(推定15秒)

実行結果の一部抜粋↓↓↓

※今回使用しているテストコードはSSHの設定をスキャンするコード。SSHに関連したセキュリティリスクが57個以上検知されている。テストコードのソースは:https://github.com/dev-sec/ssh-baseline

以上、スクラッチからInSpecの実行、セキュリティ監査を60秒で行うことができました。

---

##### InSpecに関する補足

InSpecはプロファイルと呼ばれるテストコードに基づいてスキャンを行います。特定のOSのCISベンチマークに沿ったプロファイルは、InSpecを公式にメンテナンスしている __Progress社から提供され__ ます。そのため、テストコードを __自前で用意する必要はありません。__ 将来的にCIS公式の基準が変更される場合、適宜Progress社から更新されたテストコードが配布されます。

また、テストコードは __カスタマイズ可能__ であるため自社ポリシーに合わせて __過不足の調整__ をすることができます。

__*技術サポートとライセンス取得について詳しくは、Progress社販売代理店に[こちら](https://www.creationline.com/contact?utm_content=chef_hlink)よりお問い合わせください。*__

(Chef InSpecは、Chefと同様に2019年に無償の商用利用が出来なっています)

https://www.creationline.com/tech-blog/30958

---

## 60秒以上お時間ある方はこちらへ